En bref:

(Résumé généré automatiquement par IA)

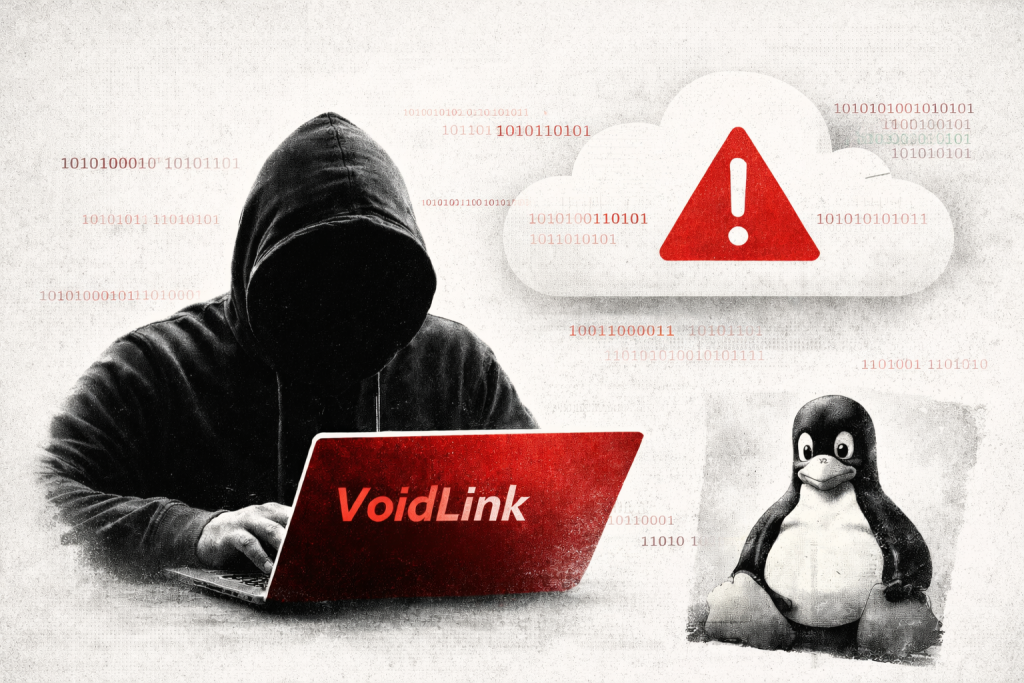

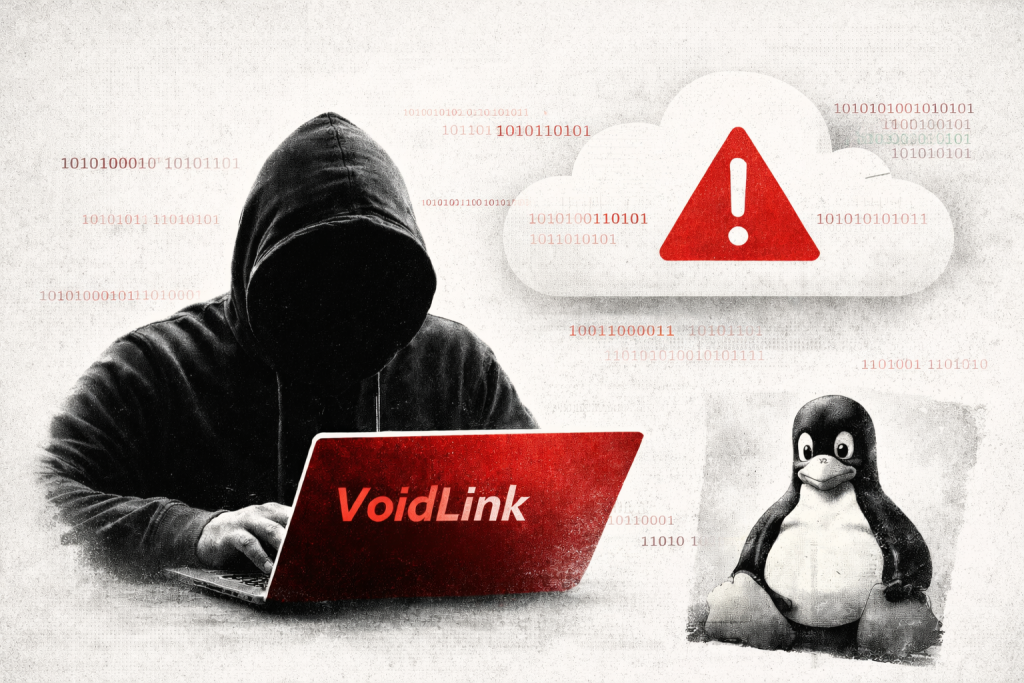

– VoidLink est un nouveau framework de malware Linux découvert par Check Point Research, conçu spécifiquement pour infiltrer de façon furtive les environnements cloud et conteneurs (AWS, Azure, Google Cloud, Kubernetes…).

– Il dispose d’une architecture modulaire avec plus de 30 plugins, permettant aux attaquants d’adapter ses capacités (furtivité, mouvement latéral, collecte d’identifiants) selon l’environnement ciblé.

– Sa communication chiffrée et son intégration profonde dans le système le rendent très difficile à détecter, ce qui pose une nouvelle menace aux infrastructures cloud basées sur Linux.

Check Point Research révèle l’existence de VoidLink, un cadre malveillant Linux de nouvelle génération, conçu pour infiltrer des environnements cloud et des infrastructures conteneurisées. Développé en Zig et doté de capacités noyau, de greffons et de communications chiffrées, il vise l’accès furtif et durable aux charges de travail critiques hébergées sur AWS, Azure, Google Cloud, Alibaba Cloud et Tencent Cloud.

Les plates-formes Linux et les architectures Kubernetes concentrent désormais les données applicatives, les secrets d’authentification et les accès aux chaînes d’approvisionnement logicielles. Cette concentration technique transforme chaque nœud de calcul et chaque poste d’ingénierie en point d’entrée convoité pour des acteurs capables d’opérer dans la durée sans perturber les environnements de production.

VoidLink repose sur une architecture complète de commande et de contrôle composée d’un chargeur en deux étapes, d’un implant principal et d’un serveur central piloté par une console Web. L’implant, écrit en Zig, intègre un cœur de communication et d’orchestration auquel viennent se greffer des modules chargés en mémoire à la demande. L’opérateur peut générer de nouvelles charges utiles depuis l’interface graphique, ajuster les paramètres de communication et déployer des greffons ciblés sur chaque machine compromise. L’ensemble constitue une plate-forme opérationnelle unifiée, comparable aux cadres de post-exploitation du monde Windows, mais entièrement adaptée à Linux et aux environnements cloud.

Il détecte les grands fournisseurs de cloud et Kubernetes

La console regroupe les fonctions de gestion des implants, de terminal distant, de génération de charges et d’administration des modules. Elle organise les opérations en domaines comme la reconnaissance, la persistance, la collecte d’identifiants, le déplacement latéral et l’effacement de traces, ce qui permet une conduite industrialisée des opérations malveillantes sur des parcs de serveurs et de conteneurs.

Dès son déploiement, VoidLink interroge l’environnement hôte pour identifier le fournisseur de cloud sous-jacent, avec une prise en charge native de AWS, Google Cloud, Azure, Alibaba Cloud et Tencent Cloud. Il exploite ensuite les interfaces de métadonnées propres à chaque plate-forme pour collecter des informations sur l’instance compromise, ses rôles et ses autorisations. Le même mécanisme permet de déterminer si le code s’exécute dans un conteneur Docker ou dans un pod Kubernetes, afin d’adapter les stratégies d’escalade et de propagation.

Des modules spécialisés automatisent la recherche de failles de configuration, l’extraction de secrets et les tentatives de sortie de conteneur vers l’hôte sous-jacent. Cette logique transforme une simple compromission applicative en accès potentiel à l’ensemble d’un cluster ou d’un compte cloud.

Une furtivité pilotée par la détection des outils de sécurité

VoidLink intègre un moteur d’évaluation du risque qui inventorie les solutions de détection Linux, les mécanismes de durcissement du noyau et les outils de supervision présents sur la machine. À partir de ces éléments, l’implant calcule un profil d’exposition et ajuste le comportement de ses modules, par exemple en ralentissant un balayage de ports ou en fragmentant une exfiltration lorsque la surveillance est élevée. Cette adaptation automatique constitue un élément central de sa stratégie de discrétion.

Le dispositif est complété par des techniques de chiffrement du code à l’exécution, par des vérifications d’intégrité et par une autodestruction en cas de tentative d’analyse ou de modification. Ces mécanismes visent à réduire la visibilité du code en mémoire et à compliquer toute investigation.

Des modules noyau et eBPF pour masquer l’activité du maliciel

Pour se dissimuler, VoidLink s’appuie sur une famille de composants de type rootkit adaptés aux différentes versions du noyau Linux. Selon la configuration de l’hôte, il peut utiliser des détournements du chargeur dynamique via LD_PRELOAD, des modules noyau LKM ou des programmes eBPF pour intercepter et filtrer les appels sensibles. Ces techniques permettent de cacher les processus, les fichiers et les sockets réseau liés à l’implant, tout en masquant les composants de dissimulation eux-mêmes.

L’implant ajuste également ses intervalles de communication en fonction de l’activité du système, en tenant compte de la charge, du trafic réseau et des périodes de faible usage, afin de se fondre dans le bruit normal de la plate-forme.

La collecte de secrets vise les ingénieurs cloud

Les greffons fournis par défaut couvrent la collecte de clés SSH, d’identifiants Git, de jetons d’interface de programmation applicative, de mots de passe stockés en mémoire et de secrets présents dans les variables d’environnement ou les trousseaux système. Des modules dédiés aux navigateurs extraient également des cookies et des informations d’authentification. Cette orientation montre un intérêt marqué pour les postes de développeurs et d’administrateurs qui pilotent les déploiements cloud.

En parallèle, des fonctions de tunnel, de transfert de fichiers, de ver SSH et de persistance via cron, systemd ou le chargeur dynamique facilitent la propagation contrôlée et l’ancrage à long terme dans les environnements compromis.

L’émergence d’un cadre aussi complet que VoidLink confirme que les infrastructures Linux, les grappes Kubernetes et les comptes cloud sont désormais des cibles de choix pour des opérations d’espionnage et de compromission de chaînes d’approvisionnement. La combinaison entre reconnaissance automatisée, furtivité adaptative et modules noyau réduit fortement les fenêtres de détection et augmente les coûts de réponse à incident pour les organisations.

– Source :

https://itsocial.fr/cybersecurite/cybersecurite-actualites/voidlink-un-nouveau-maliciel-linux-cible-les-environnements-cloud-et-conteneurs/