Une campagne de « malvertising » avancée causée par les pubs infectées via des sites de streaming

-

Près d’un million d’appareils Windows ont été ciblés ces derniers mois par une campagne sophistiquée de « malvertising » qui a volé subrepticement des identifiants de connexion, des cryptomonnaies et d’autres informations sensibles sur des machines infectées, a déclaré Microsoft.

La campagne a débuté en décembre, lorsque les attaquants, dont l’identité reste inconnue, ont créé des sites Web avec des liens permettant de télécharger des publicités à partir de serveurs malveillants -une bonne raison de plus d’avoir un anti-pub (nddj)-. Les liens ont conduit les machines ciblées à travers plusieurs sites intermédiaires avant d’arriver finalement à des dépôts sur GitHub, propriété de Microsoft, qui hébergeaient une série de fichiers malveillants.

Chaîne d’événements

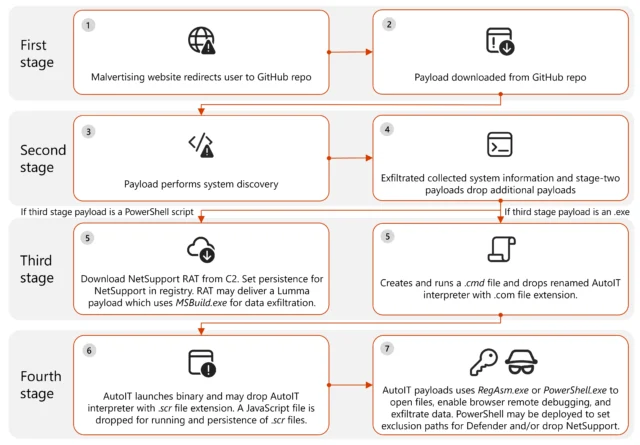

Le malware a été chargé en quatre étapes, chacune d’entre elles servant de base à la suivante. Les premières étapes collectaient des informations sur les appareils, sans doute pour adapter les configurations aux étapes suivantes. Les étapes suivantes désactivaient les applications de détection de malware et se connectaient aux serveurs de commande et de contrôle ; les appareils affectés restaient infectés même après avoir été redémarrés.

« En fonction de la charge utile de la deuxième étape, un ou plusieurs exécutables sont déposés sur l’appareil compromis, accompagnés parfois d’un script PowerShell codé », ont écrit jeudi les chercheurs de Microsoft . « Ces fichiers déclenchent une chaîne d’événements qui permettent l’exécution des commandes, la livraison de la charge utile, l’évasion défensive, la persistance, les communications C2 et l’exfiltration des données. »

La campagne ciblait « près » d’un million d’appareils appartenant à des particuliers et à un large éventail d’organisations et de secteurs. L’approche aveugle indique que la campagne était opportuniste, c’est-à-dire qu’elle tentait de piéger n’importe qui, plutôt que de cibler des individus, des organisations ou des secteurs spécifiques. GitHub était la plateforme principalement utilisée pour héberger les phases de charge utile malveillante, mais Discord et Dropbox ont également été utilisés.

Le logiciel malveillant a localisé des ressources sur l’ordinateur infecté et les a envoyées au serveur c2 de l’attaquant. Les données exfiltrées comprenaient les fichiers de navigateur suivants, qui peuvent stocker des cookies de connexion, des mots de passe, des historiques de navigation et d’autres données sensibles.

- \AppData\Roaming\Mozilla\Firefox\Profiles<uid du profil utilisateur>.default-release\cookies.sqlite

- \AppData\Roaming\Mozilla\Firefox\Profiles<uid du profil utilisateur>.default-release\formhistory.sqlite

- \AppData\Roaming\Mozilla\Firefox\Profiles<uid du profil utilisateur>.default-release\key4.db

- \AppData\Roaming\Mozilla\Firefox\Profiles<uid du profil utilisateur>.default-release\logins.json

- \AppData\Local\Google\Chrome\Données utilisateur\Default\Données Web

- \AppData\Local\Google\Chrome\Données utilisateur\Par défaut\Données de connexion

- \AppData\Local\Microsoft\Edge\Données utilisateur\Default\Données de connexion

-Mettez un mot de passe principal sur vos navigateurs pour crypter ces données, c’est chiant, mais c’est vital (nddj)-

Les fichiers stockés sur le service cloud OneDrive de Microsoft ont également été ciblés. Le malware a également vérifié la présence de portefeuilles de cryptomonnaies, notamment Ledger Live, Trezor Suite, KeepKey, BCVault, OneKey et BitBox, « indiquant un vol potentiel de données financières », a déclaré Microsoft.

Microsoft a déclaré qu’elle soupçonnait les sites hébergeant les publicités malveillantes d’être des plateformes de streaming proposant du contenu non autorisé. Deux des domaines concernés sont movies7[.]net et 0123movie[.]art. -et potentiellement tous les autres bien connus de chez nous (nddj)-

Microsoft Defender détecte désormais les fichiers utilisés dans l’attaque, et il est probable que d’autres applications de défense contre les logiciels malveillants fassent de même. Toute personne qui pense avoir été ciblée peut consulter les indicateurs de compromission à la fin de l’article de Microsoft. L’article inclut les mesures que les utilisateurs peuvent prendre pour éviter d’être la proie de campagnes de malvertising similaires.

Voir aussi: https://torrentfreak.com/pirate-streaming-site-malware-campaign-infected-one-million-devices-250310/

Mettez tout à jour chaque fois que possible, mettez à jour vos listes dans les anti-pubs, ne procrastinez pas, il est souvent trop tard pour les inconscients.

-

Vu le peu de réaction suscité par cet article, les moyens de défenses vitaux à adopter d’urgence ont été mis encore plus en évidence.

Si vous stockez vos mots de passe dans votre navigateur sans mot de passe principal, n’importe qui ayant accès à ces fichiers pourra visiter et interagir avec TOUS vos sites, y compris changer le mot de passe et l’e-mail de récupération, usurpant votre identité et vous en éjectant avec perte et fracas.

-

@duJambon a dit dans Une campagne de « malvertising » avancée causée par les pubs infectées via des sites de streaming :

Mettez un mot de passe principal sur vos navigateurs pour crypter ces données, c’est chiant, mais c’est vital

Encore faut-il connaître la procédure à suivre.

-

@H-Barret Ça dépend du navigateur, mais c’est dans le menu des paramètres, genre “Mot de passe principal”

Sauf, si le navigateur ne vaut pas un clou

Et quand je dit que c’est chiant, c’est parce que chaque fois qu’on lance le navigateur, il faut taper le mot de passe.