Octo Tempest: un des groupes de piratage les plus dangereux selon Microsoft

-

Microsoft a publié un profil détaillé d’un groupe de hacking anglophone doté de capacités avancées d’ingénierie sociale qu’il suit sous le nom de Octo Tempest, qui cible les entreprises dans le cadre d’extorsions de données et d’attaques de ransomware.

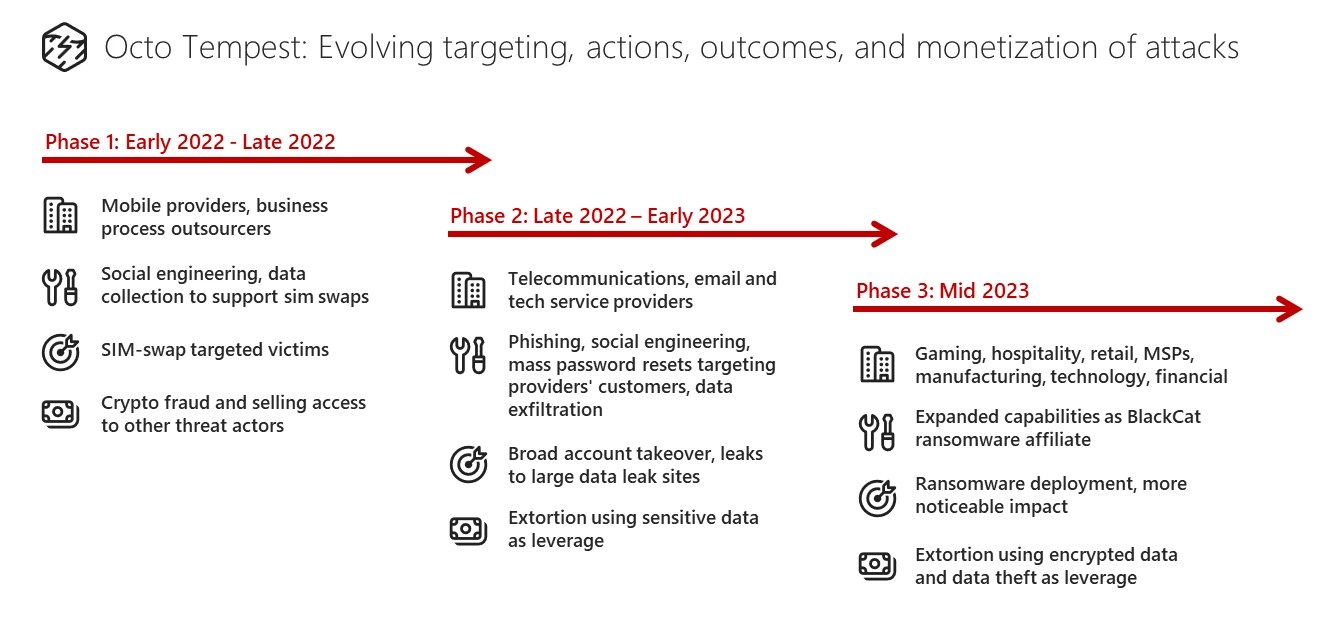

Les attaques d’Octo Tempest ont régulièrement évolué depuis début 2022, étendant leur ciblage aux organisations fournissant des services de télécommunications, de messagerie électronique, et technologiques, en s’associant au groupe de ransomware ALPHV/BlackCat.

Du vol de compte au ransomware

Octo Tempest a d’abord été observé en train de vendre des swaps de cartes SIM et de voler les comptes de personnes de haut niveau possédant des actifs de crypto-monnaie.

Fin 2022, Octa Tempest s’est tourné vers le phishing, l’ingénierie sociale, la réinitialisation en masse des mots de passe des clients des fournisseurs de services victimes d’infiltrations et le vol de données.

Plus tôt cette année, le groupe a attaqué des entreprises des secteurs du jeu, de l’hôtellerie, de la vente au détail, de la fabrication, de la technologie et de la finance, ainsi que des sociétés de fournisseurs de services gérés (MSP - Managed Service Provider).

Après être devenu affilié à ALPHV/BlackCat, Octa Tempest a déployé du ransomware à la fois pour voler et chiffrer les données des victimes.

– Évolution du groupe pirate Octo Tempest vers le ransomware (Microsoft)Le groupe a utilisé son expérience accumulée pour créer des attaques plus avancées et agressives et a également commencé à monétiser les intrusions en extorquant les victimes après avoir volé des données.

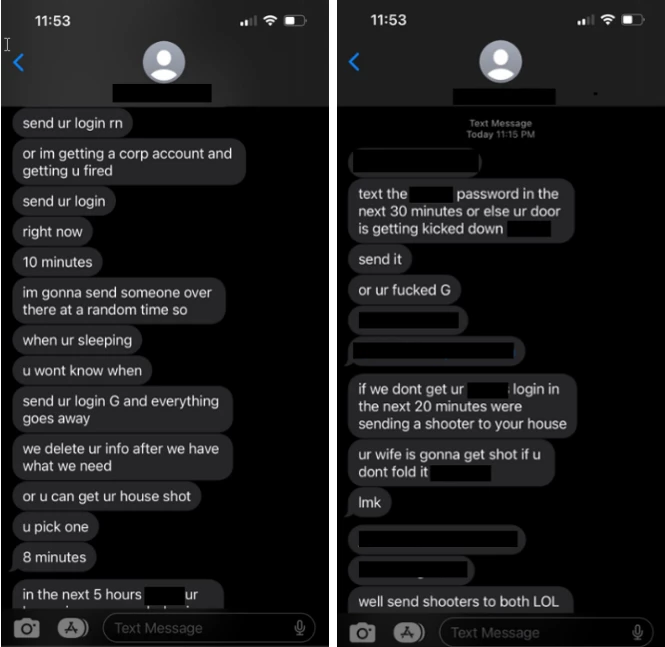

Microsoft affirme qu’Octo Tempest a également utilisé des menaces physiques dans certains cas pour obtenir des connexions susceptibles de faire progresser son attaque.

– Menaces verbales et physiques d’Octo Tempest pour obtenir les connexions aux comptes. (Microsoft)Dans une étrange tournure des événements, Octo Tempest est devenu une filiale de l’opération de ransomware-as-a-service (RaaS) ALPHV/BlackCat, selon Microsoft, et en juin, ils ont commencé à déployer les charges utiles de ransomware Windows et Linux, en se concentrant sur VMware ESXi.

Ceci est remarquable dans la mesure où, historiquement, les groupes de ransomware d’Europe de l’Est ont refusé de faire affaire avec des criminels anglophones

(Microsoft)Tactiques, techniques et procédures d’Octo Tempête (TTPs)

Microsoft estime qu’Octo Tempest est un groupe bien organisé qui comprend des membres possédant des connaissances techniques approfondies et de plusieurs opérateurs/hackers.

Les hackers obtiennent souvent un premier accès grâce à une ingénierie sociale avancée qui cible les comptes d’administrateurs techniques (par exemple, le personnel du support et du service d’assistance) disposant d’autorisations suffisantes pour poursuivre l’attaque.

Ils effectuent des recherches sur l’entreprise pour identifier les cibles dont ils peuvent se faire passer pour imiter les modèles de parole de l’individu lors des appels téléphoniques.

Ce faisant, ils incitent les administrateurs techniques à réinitialiser les mots de passe et à réinitialiser les méthodes d’authentification multi facteur (MFA).

– D’autres méthodes d’accès initial incluent :

- Inciter la cible à installer un logiciel de surveillance et de gestion à distance

- Voler les connexions via des sites de phishing

- Acheter des informations d’identification ou des jetons (Token) de session auprès d’autres cybercriminels

- Employés de phishing par SMS avec des liens vers de faux portails de connexion qui capturent les informations d’identification

- Échange de carte SIM ou renvoi d’appel

- Menaces directes de violence

Une fois qu’ils ont obtenu un accès suffisant, les pirates d’Octo Tempest commencent la phase de reconnaissance de l’attaque en énumérant les hôtes et les services et en collectant des informations qui permettraient d’abuser des canaux légitimes pour faire progresser l’intrusion.

L’exportation groupée des informations sur les utilisateurs, les groupes et les appareils est suivie de près par l’énumération des données et des ressources facilement disponibles pour le profil de l’utilisateur au sein d’une infrastructure de bureau virtuel ou de ressources hébergées par l’entreprise.

(Microsoft)Octo Tempest procède ensuite à l’exploration de l’infrastructure, en énumérant les accès et les ressources dans les environnements cloud, les référentiels de code, les systèmes de gestion des serveurs et des sauvegardes.

Pour élever ses privilèges, il se tourne à nouveau vers l’ingénierie sociale, l’échange de carte SIM ou le transfert d’appel, et lance une réinitialisation en libre-service du mot de passe du compte de la cible.

Au cours de cette étape, les pirates renforcent la confiance avec la victime en utilisant des comptes compromis et en démontrant une compréhension des procédures de l’entreprise. S’ils disposent d’un compte de gestionnaire, ils approuvent eux-mêmes les demandes d’autorisations accrues.

Tant qu’ils y ont accès, Octo Tempest continue de rechercher des informations d’identification supplémentaires pour étendre leur portée. Ils utilisent des outils tels que

JercretzetTruffleHogpour automatiser la recherche de clés, de secrets et de mots de passe en texte brut dans les référentiels de code.Pour garder leurs traces cachées, les pirates ciblent également les comptes du personnel de sécurité, ce qui leur permet de désactiver les produits et fonctionnalités de sécurité.

En utilisant des comptes compromis, le pirate exploite les technologies EDR et de gestion des appareils pour autoriser des outils malveillants, déployer des logiciels RMM, supprimer ou altérer des produits de sécurité, voler des données de fichiers sensibles (par exemple, des fichiers avec des informations d’identification, des bases de données de messagerie, etc.) et déployer des outils malveillants. (ransomware, payloads etc.)

(Microsoft)Selon Microsoft, Octo Tempest tente de masquer sa présence sur le réseau en supprimant les alertes d’évènements et en modifiant les règles de BAL pour supprimer les e-mails qui pourraient éveiller les soupçons d’infiltration de la victime.

Les chercheurs fournissent les outils et techniques qu’Octo Tempest utilise dans ses attaques :

- Outils open source : ScreenConnect, FleetDeck, AnyDesk, RustDesk, Splashtop, Pulseway, TightVNC, LummaC2, Level.io, Mesh, TacticalRMM, Tailscale, Ngrok, WsTunnel, Rsocx et Socat

- Déploiement de machines virtuelles Azure pour permettre l’accès à distance via l’installation RMM ou la modification des ressources existantes via la console série Azure

- Ajout de méthodes MFA aux utilisateurs existants

- Utilisation de l’outil de tunneling Twingate, qui exploite les instances Azure Container en tant que connecteur privé (sans exposition au réseau public)

Les hackers déplacent également les données volées vers leurs serveurs à l’aide d’une technique unique, qui implique Azure Data Factory et des pipelines automatisés pour se fondre dans les opérations typiques des Big Data .

Pour exporter les bibliothèques de documents SharePoint et transférer les fichiers plus rapidement, il a souvent été observé que l’attaquant enregistrait des solutions de sauvegarde Microsoft 365 légitimes telles que Veeam, AFI Backup et CommVault.

Microsoft note que détecter ou traquer des hackers d’Octo Tempest dans un environnement n’est pas une tâche facile en raison de l’utilisation de l’ingénierie sociale, des techniques de survie et de la diversité des outils utilisés.

Cependant, les chercheurs fournissent un ensemble de directives générales qui pourraient aider à détecter les activités malveillantes, en commençant par la surveillance et l’examen des processus liés à l’identité, des environnements Azure et des points de terminaison.

Octo Tempest est motivé financièrement et atteint ses objectifs en volant des crypto-monnaies, en extorsion de données ou en chiffrant des systèmes et en demandant une rançon. (Ransomware)

– Source

-

ils sont vraiment tarés… faire tout ça juste pour du fric, c’est dégueulasse

-

@Rapace a dit dans Octo Tempest: un des groupes de piratage les plus dangereux selon Microsoft :

faire tout ça juste pour du fric, c’est dégueulasse

@Rapace Rapace Comme les multinationales et les politicards…

-

Ba au delà de l’exploit, de faire chier le monde, de l’intelligence et la complexité mis en oeuvre, le but est quand même de se faire du pognon. Ils ne bossent pas pour rien à ce stade