L’IA Microsoft Security Copilot découvre 20 failles dans les bootloaders Linux

-

L’IA, ce n’est pas uniquement un truc méchant qui va mettre le studio Ghibli au chômage. La preuve avec Microsoft Security Copilot, l’assistant IA spécialisé en cybersécurité, qui vient de découvrir par lui-même une vingtaine de vulnérabilités critiques dans les bootloaders GRUB2, U-Boot et Barebox.

Si vous utilisez Linux / UNIX ou des systèmes embarqués, cette news vous concerne du coup…

Ces nouvelles vulnérabilités permettent de contourner Secure Boot, d’installer des bootkits indétectables et de rester en place après réinstallation du système. En clair, votre système peut être complètement compromis, même si vous réinstallez votre OS ou que vous changez de disque dur.

En mettant Security Copilot sur le coup, Microsoft a pu combiner cette approche IA avec des techniques classiques comme de l’analyse de code statique (CodeQL) et du fuzzing (AFL++).

Résultat, une vingtaine de vulnérabilités découvertes avec un gain de temps estimé à environ une semaine par rapport à ce qu’aurait pris l’analyse manuelle.

Pour les moldus qui nous lisent, sachez qu’un bootloader c’est le petit programme qui s’exécute en premier quand vous démarrez votre ordinateur, avant même que le système d’exploitation ne se réveille. GRUB2 est celui utilisé par défaut sur la plupart des distros Linux comme Ubuntu. Quant à U-Boot et Barebox, ils sont plutôt dans les systèmes embarqués et les objets connectés.

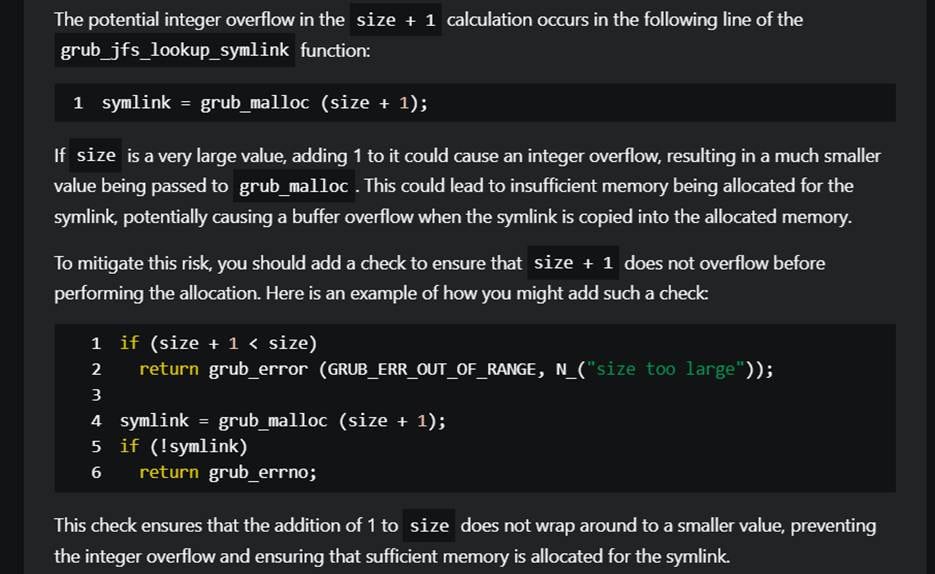

– Security Copilot identifiant une vulnérabilité de dépassement d’entier et suggérant un correctifLe processus de recherche est assez fascinant car l’IA a d’abord identifié les zones à risque (réseaux, systèmes de fichiers, signatures cryptographiques), puis s’est concentrée sur les systèmes de fichiers. Security Copilot a ainsi identifié cinq problèmes potentiels, et après vérification manuelle, une seule vraie vulnérabilité exploitable (un dépassement d’entier) a été confirmée. À partir de là, l’IA a cherché des patterns similaires dans d’autres fichiers.

C’est chouette non, quand ça marche bien comme ça ?

Ce qui rend ces vulnérabilités particulièrement dangereuses, c’est que les bootloaders fonctionnent sans les protections modernes des systèmes d’exploitation. Pas de DEP, pas d’ASLR, pas de protection de la pile… De plus, GRUB2 est écrit en C, un langage sans protection mémoire intégrée, et qui offre une surface d’attaque énorme avec ses parseurs d’images, son support réseau et sa prise en charge de systèmes de fichiers multiples.

Voici les vulnérabilités les plus croustillantes parmi les 11 découvertes dans GRUB2 :

- CVE-2025-0678 : Dépassement d’entier dans la lecture de fichiers Squash4 (la plus critique, score CVSS 7.8)

- CVE-2024-56737 : Dépassement de tampon dans le montage de systèmes de fichiers HFS

- CVE-2024-56738 : Attaque par canal auxiliaire dans la fonction de comparaison cryptographique (non constante en temps)

- CVE-2025-1118 : La commande dump permet la lecture arbitraire de mémoire

Pour les curieux, voici comment fonctionne une de ces failles… Dans la gestion des liens symboliques JFS, un calculsize+1provoque un dépassement d’entier si size est à sa valeur maximale (0xFFFFFFFFFFFFFFFF).

Résultat, le système alloue 0 octet en mémoire mais continue d’écrire des données, permettant l’exécution de code arbitraire. C’est comme commander un café sans gobelet, et que l’employé du Starbucks versait quand même le café sur la table.

Pour U-Boot et Barebox (les bootloaders de systèmes embarqués), 9 vulnérabilités similaires ont été trouvées, principalement des dépassements de tampon dans divers systèmes de fichiers comme SquashFS, EXT4, CramFS et JFFS2.

La bonne nouvelle, c’est que des correctifs sont disponibles !! GRUB2 a publié des mises à jour le 18 février 2025, tandis que U-Boot et Barebox ont sorti les leurs le 19 février. Donc si vous utilisez Linux, faites vos mises à jour système maintenant.

# Vérifier la version de GRUB2 sur Ubuntu/Debian grub-install --version # Mettre à jour GRUB2 sur Ubuntu/Debian sudo apt update && sudo apt upgrade # Vérifier la version de GRUB2 sur Fedora/RHEL rpm -q grub2 # Mettre à jour GRUB2 sur Fedora/RHEL sudo dnf update grub2Pour les administrateurs systèmes et les bidouilleurs d’IoT, vérifiez également les firmwares de vos appareils utilisant U-Boot ou Barebox.

Ce qui est fascinant dans cette histoire, c’est l’utilisation de l’IA pour accélérer la découverte de vulnérabilités. Security Copilot n’a pas seulement identifié des failles, mais a aussi proposé des corrections et étendu l’analyse à d’autres projets partageant du code similaire.

Microsoft affirme ainsi que l’outil leur a fait gagner environ une semaine de temps d’analyse sur un code aussi complexe que GRUB2. Ok, mais les aurait-il trouvées sans leur IA ? C’est probable, mais on ne le saura jamais avec certitude.

Ce qui est certain par contre, c’est que l’IA est maintenant un outil incontournable en cybersécurité, pour le meilleur (trouver plus de vulnérabilités plus rapidement) et potentiellement pour le pire (si vous voyez ce que je veux dire…).

Allez, je vous laisse, vous avez des bootloaders à patcher…)

– Sources :

https://korben.info/ia-microsoft-decouvre-20-failles-bootloaders-grub2.html

-

Et combien de centaines de milliers de failles sous windows ?

À la vitesse ou les petits malins vont se démener pour trouver d’autres failles, et comme tu l’as si bien dit dans un autre post, le pare-feu va devenir vital pour se protéger, mais bonjour la gestion…

-

C’est juste pour appuyer le fait que cela arrive partout et qu’il faut arrêter de croire que ça n’arrive qu’à Microsoft…

Ça arrive partout, sur tout les OS. C’est juste qu’on en parle ++ quand c’est Microsoft et que c’est plus facile de taper sur eux.

Concernant le pare-feu, j’en utilise depuis Windows XP et aussi sous linux. Il serait en effet temps de s’y mettre, rien de plus important de surveiller les accès internes et externes de ses bécanes :

Qui fait quoi? Et qui accède à quoi ? Quand ce n’est pas un logiciel malveillant qui se fait passer pour un autre.