DNSBomb : cette nouvelle attaque DoS basée sur le DNS

-

DNSBomb, c’est le nom d’une nouvelle technique d’attaque révélée récemment et associée à la vulnérabilité CVE-2024-33655. Cette technique repose sur l’utilisation du DNS pour effectuer des attaques DoS avec un facteur d’amplification de x20 000. Voici ce qu’il faut savoir.

– Qu’est-ce qu’une attaque DDoS ?

Qualifiée d’attaque Pulsing Denial-of-Service (PDoS), cette technique d’attaque baptisée DNSBomb correspond à la vulnérabilité CVE-2024-33655. Elle a été découverte par des chercheurs de l’université de Tsinghua (Chine) et vise à manipuler le trafic DNS. En effet, sa mise en œuvre repose sur l’exploitation des requêtes et des réponses du système DNS.

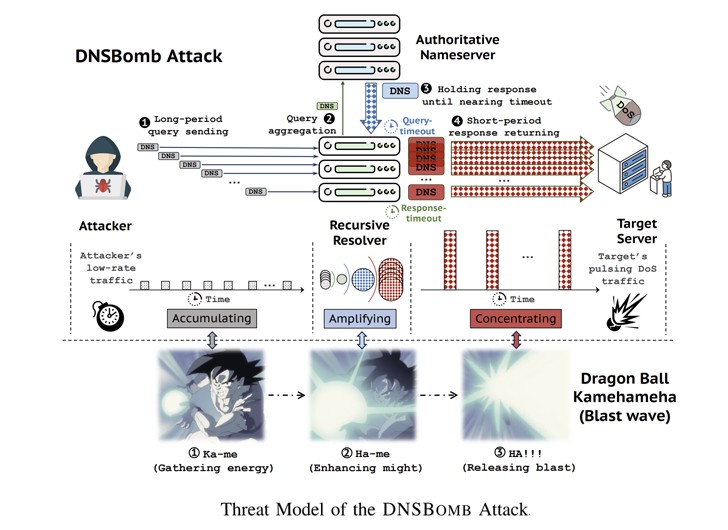

DNSBomb exploite plusieurs mécanismes DNS largement mis en œuvre pour accumuler les requêtes DNS envoyées à faible débit, amplifier les requêtes en réponses de grande taille et concentrer toutes les réponses DNS en une courte salve d’impulsions périodiques de grand volume afin de submerger simultanément les systèmes cibles.

L’objectif étant d’accumuler les réponses DNS pour les libérer simultanément vers une cible : ce qui fait l’effet d’une bombe.

– Voici un schéma pour illustrer l’attaque DNSBomb :

Cette technique pourrait être beaucoup plus efficace que les autres déjà connues. Les chercheurs de l’université de Tsinghua ont effectué différents tests qui permettent d’affirmer que le facteur d’amplification de la bande passante peut être multiplié par 20 000.

Des expériences à petite échelle montrent que l’amplitude maximale des impulsions peut approcher 8,7 Gb/s et que le facteur d’amplification de la bande passante peut être multiplié par 20 000.

Largement suffisant pour faire tomber la cible et notamment des infrastructures critiques.

Quels sont les services vulnérables ?

Il y a deux types de services particulièrement vulnérables à l’attaque DNSBomb : les services DNS et les services CDN (réseau de diffusion de contenu). Nous pensons notamment à des services comme ceux de Cloudflare et Akamai. Voici les conclusions des chercheurs de l’université de Tsinghua suite aux différents tests effectués :

Grâce à une évaluation approfondie de 10 logiciels DNS grand public, de 46 services DNS publics et d’environ 1,8 million de résolveurs DNS ouverts, nous démontrons que tous les résolveurs DNS peuvent être exploités pour mener des attaques DNSBomb plus pratiques et plus puissantes que les attaques DoS à impulsions précédentes.

Pour limiter ou réduire l’impact de DNSBomb sur un serveur DNS, il convient d’adapter sa configuration pour implémenter des limites, notamment le nombre de requêtes maximales par client. Si vous utilisez Bind9, vous pouvez consulter cet article mis en ligne pour vous guider.

– Sources :

https://thehackernews.com/2024/05/researchers-warn-of-catddos-botnet-and.html

https://www.it-connect.fr/attaque-dnsbomb-deni-de-service-dns-2024/

-

Je ne sais pas si c’est moi, mais je n’ai rien compris au schéma d’attaque… quel bordel.

-

@duJambon a dit dans DNSBomb : cette nouvelle attaque DoS basée sur le DNS :

Je ne sais pas si c’est moi, mais je n’ai rien compris au schéma d’attaque… quel bordel.

Je ne vois pas le problème, moi j’ai tout compris (enfin, je parle des 3 images du bas sur le schéma)

-

Blague à part, moi, c’est le récursive resolver qui m’interpelle.

-

Ouais, chais pas ce que c’est mais je ne suis pas un spécialiste DNS.

Dans ce cas, c’est RTFM… -

bonsoir, j’ai bien aimé le chat, il ressemble au mien

-

@Violence Merci, mais ça n’explique pas l’amplification, même en cherchant des adresses qui n’existent pas, il ne devrait y avoir qu’un seul échange par dns récursif (et les caches ne sont pas fait pour les chiens), au pire, même si un serveur récursif interroge d’autres serveurs récursifs, je ne vois pas où l’amplification se fait, le retour devrait être juste adress not found par chaque machine.

Bon, ils n’allaient pas non plus donner la méthode exacte pour casser une cible, mais c’est quand même pas très crédible comme expliqué ci-dessus.

Je sais que j’en suis resté aux protocoles de l’époque héroïque (ou au moins IP V4), mais quand même…

-

@Violence La seule chose qui est claire, c’est que c’est pas trop à divulguer, même si le problème est déjà résolu (socradar):

À la suite de ce travail, une série de correctifs efficaces ont été conçus et divulgués de manière responsable aux fournisseurs concernés. À ce jour, ce travail a abouti à la reconnaissance de 24 fournisseurs, dont les responsables de BIND , Unbound , PowerDNS et Knot , tous travaillant sur des correctifs de code basés sur les solutions proposées. Au total, 10 CVE-ID ont été attribués aux vulnérabilités découvertes dans le cadre de cette recherche.

-

Tu as le PPT en pdf des chercheurs d’ou sort le schema non crédible de l’article

-

Indigostar PW Addict Seeder I.T Guy Rebelle GNU-Linux User Membrea répondu à duJambon le dernière édition par

@duJambon a dit dans DNSBomb : cette nouvelle attaque DoS basée sur le DNS :

@Violence Merci, mais ça n’explique pas l’amplification, même en cherchant des adresses qui n’existent pas, il ne devrait y avoir qu’un seul échange par dns récursif (et les caches ne sont pas fait pour les chiens), au pire, même si un serveur récursif interroge d’autres serveurs récursifs, je ne vois pas où l’amplification se fait, le retour devrait être juste adress not found par chaque machine.

@duJambon

Ton raisonnement est correct et ça peut paraître contre-intuitif, mais ces requêtes ne sont pas des requêtes DNS normales (address not found). L’amplification utilise ici des requêtes pour des types d’enregistrements qui génèrent des réponses plus grandes que les requêtes initiales (ex : une requête ANY va demander toutes les infos sur le domaine amplification). Il s’agit donc, si j’ai bien compris, de manipuler le serveur récursif pour qu’il effectue des requêtes supplémentaires ou pour qu’il évite de mettre en cache les réponses.

amplification). Il s’agit donc, si j’ai bien compris, de manipuler le serveur récursif pour qu’il effectue des requêtes supplémentaires ou pour qu’il évite de mettre en cache les réponses.Snort est capable de détecter ces anomalies DNS…

Bref, en matière de sécurité, il faut des configs irréprochables (c’est à dire être parano )

) -

@Indigostar a dit dans DNSBomb : cette nouvelle attaque DoS basée sur le DNS :

Il s’agit donc, si j’ai bien compris, de manipuler le serveur récursif pour qu’il effectue des requêtes supplémentaires ou pour qu’il évite de mettre en cache les réponses.

Oui c’est à peu près cela si j’ai bien compris aussi @Indigostar

C’est bien l’attaquant qui manipule le résolveur DNS via des techniques PDOS avec des requêtes et réponses DNS spécifiques en exploitant la faille CVE. Cela lui permet d’effectuer l’attaque expliquée (effet, et vecteur d’amplification)

L’attaque DNSBomb exploite donc la nature récursive des serveurs DNS pour ensuite amplifier le trafic jusqu’à un niveau exponentiel avec un acteur d’amplification de x20 000. L’attaquant créé et utilise ses requêtes DNS malveillantes qui, finalement, deviennent des énormes flux de trafic inondant directement les systèmes visés.

-

@Violence Damned, mais c’est la fission nucléaire que tu nous décris là!

la chaîne du bonheur qui aurait abouti.

la chaîne du bonheur qui aurait abouti.