Le clickjacking menace les données des gestionnaires de mots de passe les plus populaires !

-

Une faille de sécurité de type clickjacking touche les extensions de gestionnaires de mots de passe comme 1Password, LastPass et Bitwarden, exposant identifiants, codes 2FA et données bancaires. Votre gestionnaire de mots de passe est-il vulnérable ? Faisons le point.

Le Clickjacking DOM, une menace invisible

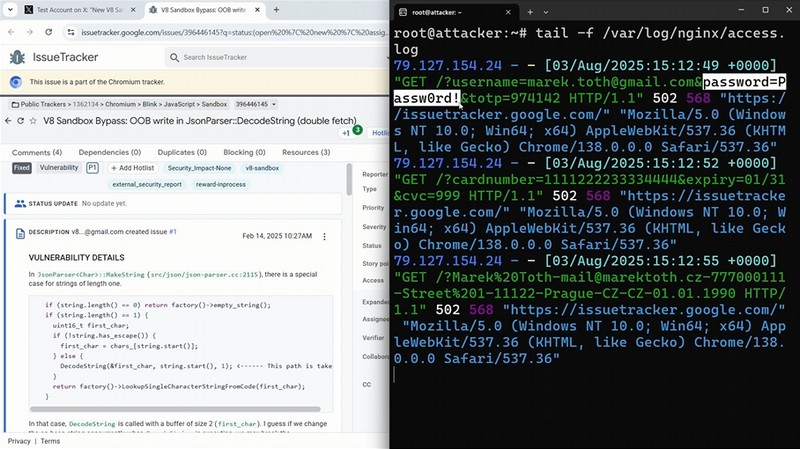

Cette technique de clickjacking basé sur le DOM (Document Object Model) a été présentée en août 2025 par le chercheur en sécurité Marek Tóth, lors de la conférence DEF CON 33.

Le clickjacking consiste à détourner l’interface utilisateur en superposant des éléments invisibles sur une page web légitime, afin de tromper un utilisateur et de lui faire cliquer sur un lien ou un bouton à son insu. Cette méthode n’est pas nouvelle, mais ce qui est intéressant avec la présentation de Marek Tóth, c’est qu’elle cible les gestionnaires de mots de passe.

En effet, la méthode mise au point par Marek Tóth applique ce principe aux éléments que les extensions de gestionnaires de mots de passe injectent dans les pages web, comme les icônes de remplissage automatique dans les champs de formulaire.

Le chercheur précise : “Un simple clic n’importe où sur un site web contrôlé par un attaquant pourrait permettre de voler les données des utilisateurs (détails de carte de crédit, données personnelles, identifiants de connexion, y compris les TOTP)”. Un risque important pour les coffre-forts des gestionnaires de mots de passe.

L’attaque se déroule en plusieurs étapes :

- Un site malveillant affiche une pop-up en apparence anodine (une bannière de cookies, par exemple), tout en chargeant en arrière-plan un formulaire de connexion invisible, superposé exactement sous le bouton “Accepter” de la bannière. Il est invisible en jouant sur l’opacité.

- Lorsque l’utilisateur clique sur ce qu’il croit être le bouton d’acceptation, il clique en réalité sur le bouton invisible de remplissage automatique du gestionnaire de mots de passe.

- Les identifiants sont alors insérés dans le formulaire caché et immédiatement exfiltrés vers un serveur contrôlé par l’attaquant.

Source : Marek TóthUne fois cette méthode mise au point, Marek Tóth a décidé d’évaluer les gestionnaires de mots de passe les plus populaires, afin de déterminer ceux qui sont vulnérables à cette attaque.

Millions d’utilisateurs concernés et correctifs partiels

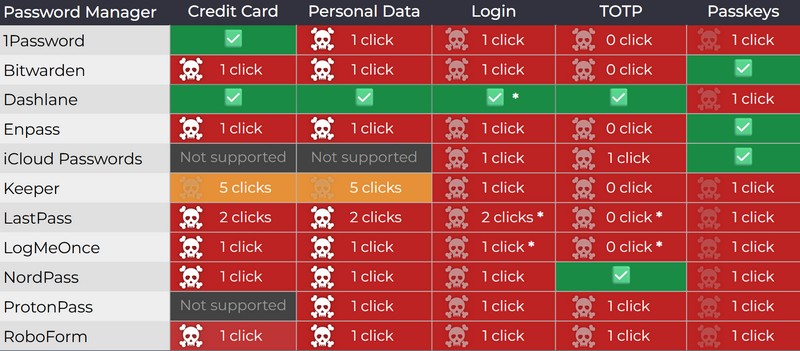

Au total, 11 extensions populaires testés ont été identifiées comme vulnérables, affectant potentiellement des millions d’utilisateurs à travers le monde. En effet, l’ensemble de ces solutions représenteraient au moins 40 millions d’installations actives.

“Pour référence, l’article The Best Password Managers for 2025 de PCMag a été utilisé pour la sélection de 10 gestionnaires de mots de passe. […] J’ai également ajouté les iCloud Passwords à cette liste car il est largement utilisé.”, précise Marek.

Le tableau récapitulatif présenté ci-dessous montre que les extensions sont vulnérables et qu’elles sont plus ou moins sensibles à cette attaque.

Source : Marek TóthLe problème vient du fait que, par défaut, la plupart des gestionnaires testés remplissent automatiquement les identifiants non seulement sur le domaine principal, mais aussi sur tous ses sous-domaines. Il y a l’autofill automatique (aucun clic !) et l’autofill manuel (choix de l’identifiant depuis une liste).

“Un pirate pourrait facilement trouver des failles XSS ou autres et voler les informations d’identification stockées par l’utilisateur en un seul clic (10 sur 11), y compris TOTP (9 sur 11). Dans certains scénarios, l’authentification par clé de passe pourrait également être exploitée (8 sur 11).”, précise le chercheur.

Mais, alors, comment se protéger ?

Un patch de sécurité se fait attendre de la part de chacun des éditeurs, afin de protéger les utilisateurs de ce risque potentiel. Il est à noter que les versions suivantes (et leurs versions antérieures) sont vulnérables :

- 1Password Password Manager 8.11.4.27

- Apple iCloud Passwords 3.1.25

- Bitwarden Password Manager 2025.7.0

- Enpass 6.11.6

- LastPass 4.146.3

- LogMeOnce 7.12.4

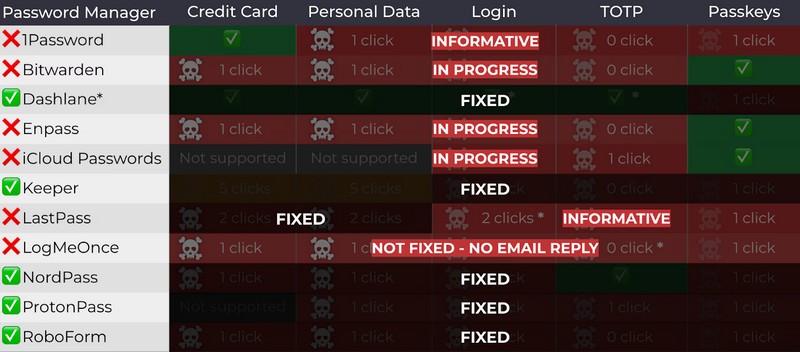

Désormais, Bitwarden a déjà réagi en publiant la version 2025.8.0 de son extension pour corriger la vulnérabilité. Des correctifs ont aussi été déployés rapidement par Dashlane, Keeper, NordPass, ProtonPass et RoboForm.

Enpass et Apple (pour iCloud Passwords) travailleraient activement sur un correctif. En revanche, 1Password et LastPass auraient simplement classé le rapport comme “informatif”, ce qui suggère que ce problème de sécurité ne sera pas traité en priorité.

Source : Marek TóthLes mesures de protection à appliquer

Pour mieux protéger les données de votre gestionnaire de mots de passe, il y a plusieurs bonnes pratiques que vous pouvez appliquer :

- Configurer le verrouillage automatique de votre coffre-fort en cas d’inactivité.

- Désactiver la fonction de remplissage automatique (privilégiez le copier-coller manuel, même si c’est plus contraignant).

- Utiliser un paramétrage strict pour la détection du domaine, afin d’exclure les sous-domaines (correspondance exacte).

Ces trois réglages réduisent le confort d’usage, mais renforcent la sécurité.

Source : it-connect.fr

-

C’est bien, ça patche au moins.

Perso, j’ai jamais été un grand fan du remplissage auto. Je vois plutôt ça comme un coffre fort. D’ailleurs mêmes les coffres forts physiques ont quelques problèmes de sécurité

Le + gros problème, c’est que beaucoup vont se dire “Vous voyez, ça sert à rien, on met tout les œufs dans le même panier” bla bla bla…

A moins de retourner au papier/crayon pour des centaines de sites, c’est complètement absurde de méconnaissance ou du manque d’informations sur le sujet. -

@Violence a dit dans Le clickjacking menace les données des gestionnaires de mots de passe les plus populaires ! :

A moins de retourner au papier/crayon pour des centaines de sites

Je fais ça

ce qui m’empêche pas d’avoir enregistré quelques login & pass, ça peut paraître ridicule mais ça m’a déjà sorti de la m.

ce qui m’empêche pas d’avoir enregistré quelques login & pass, ça peut paraître ridicule mais ça m’a déjà sorti de la m. -

Pour moi les gestionnaires de mots de passe on toujours représenté un danger potentiel.

Perso je me sert d’une clef USB codée que j’utilise à la demande, le reste du temps elle dort dans un tiroir.

-

@Ern-Dorr et qui te dit qu’il n’y a pas un méchant hacker dans le tiroir!

-

Trousseaux enregistrés dans mes navigos usuels pour ne pas avoir à saisir à chaque connection des Id/Passwords dits « robustes » de 15-20 signes complexes + impression à jour de quelques pages Libre Office (variante free à Excel$ que je recommande) en cas de dépannage sans papier ni crayon.

Mais toujours en sauvegarde locale, jamais dans les clouds !

Comme ça, pas de clickjacking.

-

Au début on lit :

Le clickjacking consiste à détourner l’interface utilisateur en superposant des éléments invisibles sur une page web légitime, […]

Et plus loin :

Le chercheur précise : “Un simple clic n’importe où sur un site web contrôlé par un attaquant pourrait permettre de voler les données des utilisateurs […]“

Comme quoi il n’y a pas que le clickjacking qui a encore de beaux jours devant lui.

De nos jours si on appâte pas le lecteur dans les premières lignes, peu iront jusqu’à la fin de l’article. -

+1 , le plus important ici n’est pas le clickjacking mais la façon d’y arriver.