Ransomware : juillet, le mois de tous les records

-

Le nombre d’attaques par Ransomware a augmenté de 154% sur un an, d’après un rapport de la société spécialisée en cybersécurité NCC Group. Et sans surprise, les groupes Cl0p et LockBit 3.0 sont en sont les principaux artisans.

Les attaques de ransomware ont battu un nouveau record en juillet à en croire les conclusions d’un rapport de l’équipe Global Threat Intelligence du NCC Group. 502 attaques ont été recensées, soit une augmentation de 154% par rapport à l’année précédente (198 attaques en juillet 2022) et de 16% par rapport au mois de juin 2023 (434 attaques).

Hackers like to MOVEit

Cette poussée est en partie attribuée à l’exploitation, par le groupe de ransomware Cl0p (ou Lace Tempest), de la vulnérabilité MOVEit, un service de transfert de fichiers développé par Progress Software. « Le groupe russophone est resté la menace la plus active en juillet et est responsable de 171 attaques de ransomware sur 502 (34 %). Jusqu’à présent, nous estimons que près de 500 organisations et des millions de personnes ont été touchées. », détaille l’étude.

Cl0p est actif depuis 2019 et vise spécifiquement les organisations d’importance. Récemment, le groupe de pirates a été impliqué dans un vol massif de données d’Aer Lingus, Boots, du Gouvernement de la Nouvelle-Écosse, de l’université de Rochester, de la BBC, ou encore de British Airways et Shell.

LockBit 3.0 à la deuxième place

Le deuxième acteur malveillant le plus prolifique en juillet n’est autre que Lockbit 3.0 avec 50 attaques (10 %). « Cela représente une baisse de 17% par rapport aux 60 attentats du mois de juin. », note néanmoins NCC Group. De nouveaux acteurs ont également fait parler d’eux le mois dernier. Ainsi, NoEscap, un groupe exploitant les vulnérabilités VPN, intègre le top 10 des groupes les plus actifs avec 16 attaques.

Les secteurs les plus ciblés ont été l’industrie avec 155 (31 % des attaques) ; les biens de consommation avec 79 attaques (16 %) ; et la technologie 72 attaques (14 %). L’Amérique du Nord a été la région la plus visée avec 274 actes malveillants recensés (55 %). Ce qui correspond à une augmentation de 51 % par rapport à juin. L’Europe arrive en deuxième position avec 43%, soit une augmentation de 23 % par rapport au mois précédent. L’Asie occupe la troisième avec 36 attaques (7 %).

Des attaques durables

Ces données records démontrent la nature « continue et omniprésente » des attaques analyse Matt Hull, responsable mondial des renseignements sur les menaces chez NCC Group. Au regard de l’arrivée de nouveaux acteurs et de nouvelles tactiques de piratage, NCC Group invite les organisations à se tenir informées des évolutions dans l’écosystème de la cybermenace.

Source : linformaticien.com

-

quelle bande de conn**** !

-

Le fabricant de MoveIt, de pire en pire !

Ils ont commencé : attaques exploitant une vulnérabilité avec un indice de gravité maximum de 10.

Les pirates informatiques ransomware ont commencé à exploiter une ou plusieurs vulnérabilités récemment corrigées qui constituent une menace grave pour les réseaux d’entreprise du monde entier, ont indiqué les chercheurs.

L’une des vulnérabilités a un indice de gravité de 10 sur 10 possibles et une autre de 9,9. Ils résident sur WS_FTP Server , une application de partage de fichiers créée par Progress Software. Progress Software est le fabricant de MOVEit, un autre logiciel de transfert de fichiers qui a récemment été touché par une vulnérabilité critique de type Zero Day qui a conduit à la compromission de plus de 2 300 organisations et des données de plus de 23 millions de personnes, selon la sécurité . société Emsisoft. Les victimes comprennent Shell, British Airways, le ministère américain de l’Énergie et le registre des naissances du gouvernement de l’Ontario, BORN Ontario, ce dernier ayant conduit à la compromission des informations de 3,4 millions de personnes.

À peu près aussi mauvais que possibleCVE-2023-40044, dans la mesure où la vulnérabilité du serveur WS_FTP est suivie, et une vulnérabilité distincte suivie sous le nom de CVE-2023-42657 qui a été corrigée dans la même mise à jour du 27 septembre de Progress Software, sont toutes deux aussi critiques que les vulnérabilités. Avec un indice de gravité de 10, CVE-2023-40044 permet aux attaquants d’exécuter du code malveillant avec des privilèges système élevés sans aucune authentification requise. CVE-2023-42657, qui a un indice de gravité de 9,9, permet également l’exécution de code à distance mais nécessite que le pirate informatique soit d’abord authentifié auprès du système vulnérable.

Vendredi dernier, des chercheurs de la société de sécurité Rapid7 ont fourni la première indication selon laquelle au moins une de ces vulnérabilités pourrait être activement exploitée dans « plusieurs cas ». Lundi, les chercheurs ont mis à jour leur message pour indiquer qu’ils avaient découvert une chaîne d’attaque distincte qui semblait également cibler les vulnérabilités. Peu de temps après, les chercheurs de Huntress ont confirmé une « exploitation sauvage du CVE-2023-40044 dans un très petit nombre de cas au sein de notre base de partenaires (un chiffre actuellement). » Dans une mise à jour mardi , Huntress a déclaré que sur au moins un hôte piraté, l’acteur malveillant avait ajouté des mécanismes de persistance, ce qui signifie qu’il tentait d’établir une présence permanente sur le serveur.

Mardi également, publié un article sur Mastodon . Kevin Beaumont, un chercheur en sécurité ayant des liens étroits avec des organisations dont les réseaux d’entreprise sont attaqués, a

“Une organisation touchée par un ransomware me dit que l’acteur malveillant est entré via WS_FTP, pour obtenir des informations, vous voudrez peut-être donner la priorité à la correction de cela”, a-t-il écrit. “Le groupe de ransomwares ciblant WS_FTP cible la version Web.” Il a ajouté des conseils aux administrateurs utilisant le programme de transfert de fichiers pour rechercher des points d’entrée vulnérables à l’aide de l’outil de recherche Shodan.

Un peu choquant

Le jour même où Rapid7 a découvert pour la première fois des exploits actifs, quelqu’un a publié un code d’exploitation de preuve de concept sur les réseaux sociaux. Dans une déclaration envoyée par courrier électronique, les responsables de Progress Software ont critiqué de telles actions. Ils ont écrit:

Nous sommes déçus de la rapidité avec laquelle des tiers ont publié une preuve de concept (POC), issue de l’ingénierie inverse de notre divulgation de vulnérabilité et de notre correctif, publiés le 27 septembre. Cela a fourni aux acteurs malveillants une feuille de route sur la façon d’exploiter les vulnérabilités alors que nombre de nos clients étaient encore en train d’appliquer le patch. Nous n’avons connaissance d’aucune preuve que ces vulnérabilités aient été exploitées avant cette publication. Malheureusement, en créant et en publiant un POC rapidement après la publication de notre correctif, un tiers a fourni aux cybercriminels un outil pour tenter d’attaquer nos clients. Nous encourageons tous les clients de serveurs WS_FTP à mettre à jour leurs environnements le plus rapidement possible.

CVE-2023-40044 est ce que l’on appelle une vulnérabilité de désérialisation , une forme de bug dans le code qui permet de convertir les entrées soumises par l’utilisateur en une structure de données appelée objet. En programmation, les objets sont des variables, des fonctions ou des structures de données auxquelles une application fait référence. En transformant essentiellement les entrées utilisateur non fiables en code créé par l’attaquant, les exploits de désérialisation peuvent potentiellement avoir de graves conséquences. La vulnérabilité de désérialisation dans le serveur WS_FTP se trouve dans le code écrit dans le langage de programmation .NET.

Les chercheurs de la société de sécurité Assetnote ont découvert la vulnérabilité en décompilant et en analysant le code du serveur WS_FTP. Ils ont finalement identifié un « récepteur », c’est-à-dire un code conçu pour recevoir des événements entrants, qui était vulnérable à la désérialisation et qui remontait jusqu’à la source.

“En fin de compte, nous avons découvert que la vulnérabilité pouvait être déclenchée sans aucune authentification et qu’elle affectait l’ensemble du composant Ad Hoc Transfer de WS_FTP”, ont écrit lundi les chercheurs d’Assetnote . “C’était un peu choquant de pouvoir accéder au récepteur de désérialisation sans aucune authentification.”

En plus de ne nécessiter aucune authentification, la vulnérabilité peut être exploitée en envoyant une seule requête HTTP à un serveur, à condition qu’il existe ce qu’on appelle un ysoserial . gadget

La vulnérabilité du serveur WS_FTP ne constitue peut-être pas une menace aussi grave pour Internet dans son ensemble que la vulnérabilité exploitée dans MOVEit. L’une des raisons est qu’un correctif pour le serveur WS_FTP a été rendu public avant le début des exploits. Cela a donné aux organisations utilisant le logiciel de transfert de fichiers le temps de mettre à jour leurs serveurs avant qu’ils ne soient critiqués. Autre raison : les analyses Internet trouvent beaucoup moins de serveurs exécutant WS_FTP Server que MOVEit.

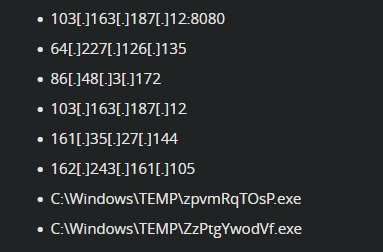

Néanmoins, les dommages causés aux réseaux qui n’ont pas encore corrigé CVE-2023-40044 seront probablement aussi graves que ceux infligés aux serveurs MOVEit non corrigés. Les administrateurs doivent donner la priorité à l’application de correctifs et, si cela n’est pas possible immédiatement, désactiver le mode de transfert ad hoc du serveur . Ils doivent également analyser leur environnement à la recherche de signes indiquant qu’ils ont été piratés. Les indicateurs de compromis comprennent :

D’autres conseils de sécurité utiles sont disponibles ici auprès de la société de sécurité Tenable.

-

@duJambon a dit dans Ransomware : juillet, le mois de tous les records :

Les pirates informatiques ransomware

Oula ça commence mal.

-

des génies on ne peut pas lutter

-

@Violence L’article est en Anglais et il y a toujours des sous-entendus chers Ars ou des expressions tordues, comprends de type ransomware, ou du genre à faire payer une rançon, tu aurais traduit ça comment toi “Ransomware hackers” ?

-

Les ransomwares utilisés par les hackers mais t’inquiètes je taquine l’ami

-

Raccoon Admin Seeder I.T Guy Windowsien Apple User Gamer GNU-Linux User Teama répondu à duJambon le dernière édition par

@duJambon a dit dans Ransomware : juillet, le mois de tous les records :

Ils résident sur WS_FTP Server , une application de partage de fichiers créée par Progress Software.

En même temps quel DSI digne de ce nom, ou même n’importe quel responsable informatique, est assez inconscient pour encore utiliser du FTP en entreprise ? Un protocole qui laisse passer les mots de passe en clair autant ne pas mettre de mot de passe, ça revient au même.