Si vous êtes comme moi et que vous adorez les histoires où y’a des ados qui piratent des trucs et qui finissent par créer un empire de la tech valant plus que certains pays, alors vous allez adorer celle-ci… C’est juste l’histoire vraie de Steve Jobs et Steve Wozniak car avant l’iPhone, avant même Apple, il y avait une petite boîte bleue qui allait changer le monde et accessoirement faire chier AT&T pendant des années.

J’ai découvert cette histoire il y a très longtemps et quand je l’ai lue, ça m’a fait le même effet qu’à Wozniak quand il a lu cet article d’Esquire en octobre 1971 dans la cuisine de sa mère.

– La couverture d’Esquire d’octobre 1971 qui a changé l’histoire de la technologie

Le jeune Steve, né en 1950 et donc âgé de 21 ans à l’époque, étudiant à Berkeley et déjà un génie de l’électronique, tombe sur cet article des presse intitulé “Secrets of the Little Blue Box” par Ron Rosenbaum. Cet article, souvent cité comme l’un des meilleurs articles de magazine jamais écrits, révèle au grand public l’existence du phreaking, c’est à dire l’art de pirater les réseaux téléphoniques. Wozniak est tellement électrisé par ce qu’il vient de lire qu’il appelle immédiatement son pote Steve Jobs, alors âgé de 16 ans et encore au lycée Homestead.

“J’étais tellement captivé par l’article”, racontera Wozniak plus tard en interviews, “que j’ai appelé Steve Jobs avant même d’être arrivé à la moitié et j’ai commencé à lui lire des passages.” Jobs, lui, a une réaction typiquement obsessionnelle : il retape l’article entier à la machine à écrire, mot pour mot, “au cas où je perdrais l’original”.

Dans cet article, Ron Rosenbaum y dévoile l’existence d’une communauté underground de hackers du téléphone qui ont découvert comment exploiter les failles du système de commutation automatique d’AT&T. Ces phreakers, souvent aveugles et doués d’une ouïe exceptionnelle (comme Joseph Engressia alias “Joybubbles” qui pouvait siffler parfaitement le ton 2600 Hz), ont compris que le réseau téléphonique américain utilise des fréquences spécifiques pour router les appels. En reproduisant ces tons, ils peuvent littéralement prendre le contrôle du système et passer des appels gratuits n’importe où dans le monde.

Le personnage le plus fascinant de cet article est sans doute John Thomas Draper, né en 1943, surnommé “Captain Crunch”. Ce type a découvert (grâce à son ami Teresi à la fin des années 60) que le sifflet donné dans les boîtes de céréales Cap’n Crunch produit exactement un ton de 2600 Hz, soit la fréquence magique utilisée par AT&T pour signaler qu’une ligne longue distance est libre. Avec ce simple sifflet en plastique multicolore (disponible en rouge, bleu, jaune, blanc, marron et vert), Captain Crunch peut alors pirater tout le réseau téléphonique américain.

On dirait un scénario de film de science-fiction, mais c’est la réalité des années 70.

– Le fameux sifflet Cap’n Crunch qui émettait le ton 2600 Hz, exposé au Telephone Museum

Wozniak, fasciné par cette découverte, décide de rencontrer Captain Crunch en personne. “Je l’imaginais comme un type suave, un tombeur”, raconte-t-il. “Il s’est pointé et c’était plutôt un geek. Il sentait comme s’il n’avait pas pris de douche depuis longtemps.” Cette rencontre va changer le cours de l’histoire technologique, même si sur le moment, Wozniak est surtout déçu par l’hygiène douteuse de son héros. Mais bon, l’important c’est le savoir, pas l’odeur !

Captain Crunch explique à Wozniak les subtilités du phreaking. Le principe est simple : vous appelez un numéro gratuit (le 800), vous soufflez dans le sifflet pour émettre la tonalité 2600 Hz qui fait croire au système que vous avez raccroché, puis vous utilisez d’autres fréquences multifrequency (MF) pour composer n’importe quel numéro. Le réseau vous connecte gratuitement, pensant que vous êtes un opérateur légitime.

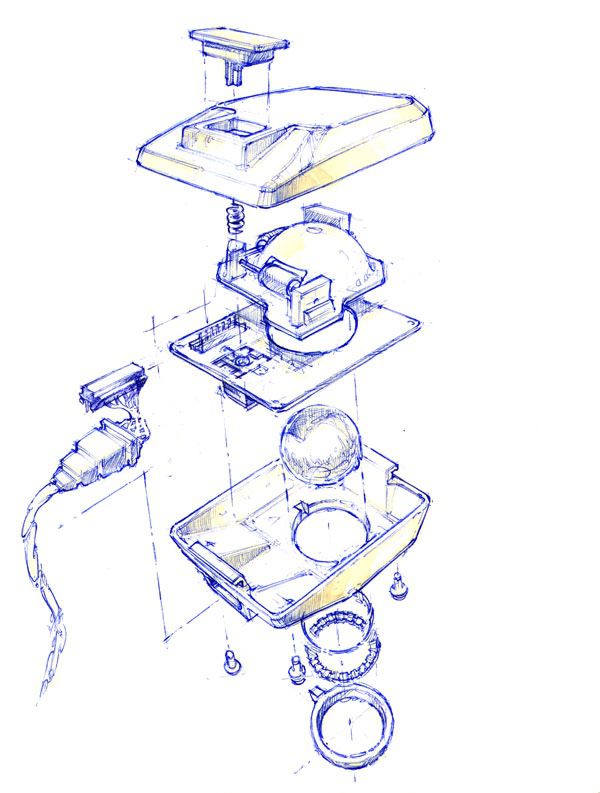

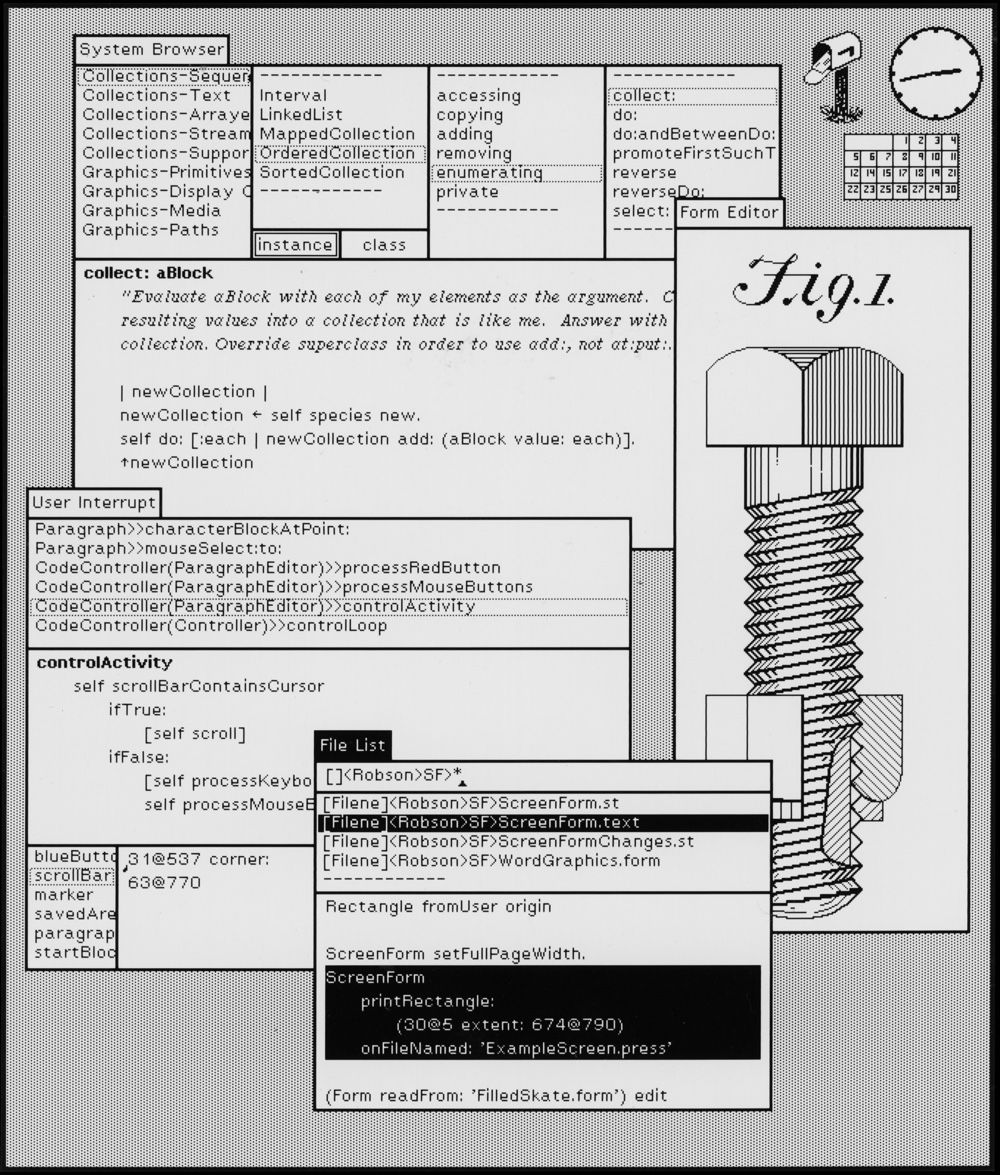

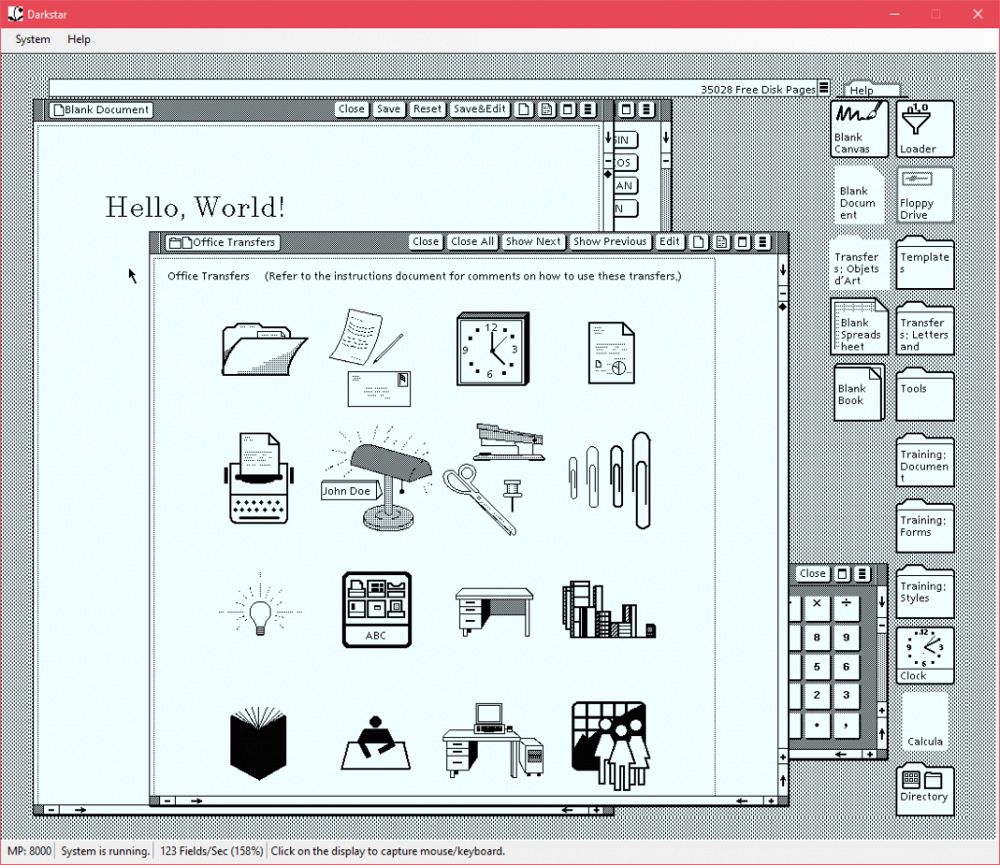

Mais Wozniak, déjà perfectionniste à l’époque (il avait déjà construit son propre ordinateur à 13 ans !), trouve que les Blue Boxes existantes, ces appareils électroniques qui reproduisent les tonalités de contrôle sont trop instables. Les modèles analogiques disponibles varient en fréquence avec la température et l’usure des composants, et tombent souvent en panne. Alors il fait ce qu’il sait faire de mieux : il en conçoit une nouvelle version !

La Blue Box de Wozniak est la première Blue Box numérique au monde. Là où les autres utilisent des circuits analogiques approximatifs avec des oscillateurs RC instables, lui crée un système ultra-précis utilisant des compteurs numériques. L’appareil mesure seulement 10 x 7 x 4 cm, avec des touches à membrane plastique, un circuit imprimé custom de 51 x 72 mm et une batterie 9V. “Je n’ai jamais conçu un circuit dont j’étais plus fier”, déclarera-t-il plus tard. “Un ensemble de composants qui pouvait faire 3 jobs à la fois au lieu de 2. Je pense encore aujourd’hui que c’était incroyable.”

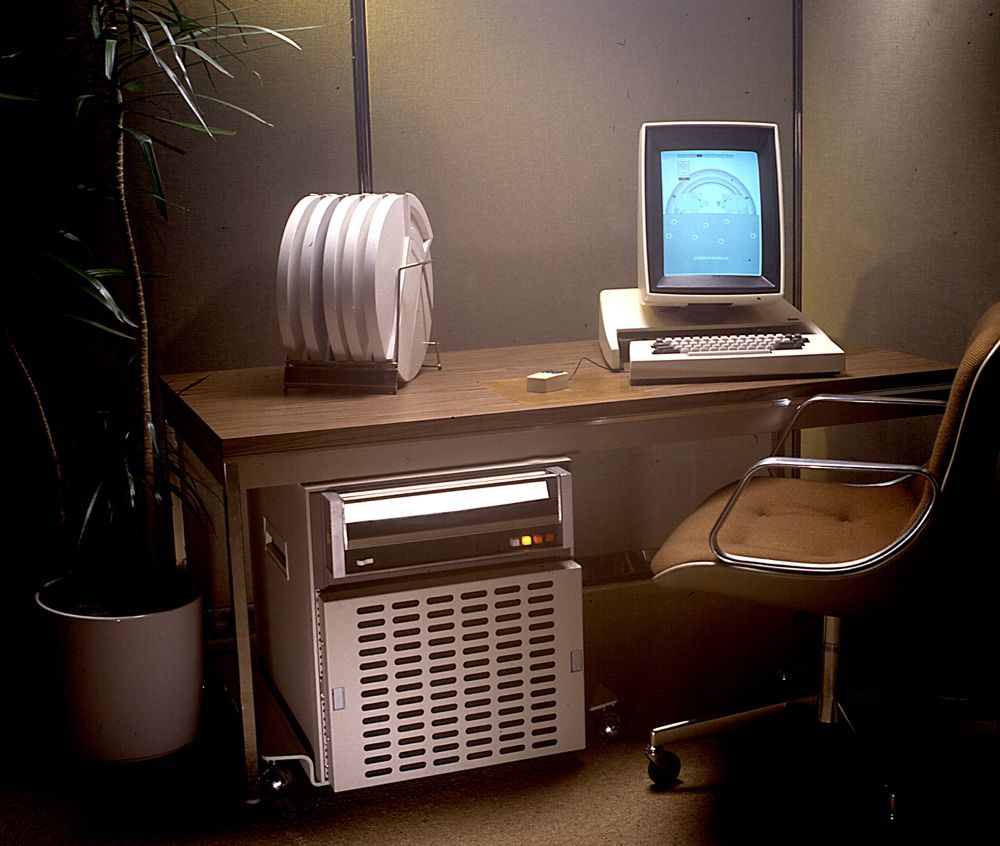

– Une Blue Box originale conçue par Wozniak, vendue 125 000$ chez Bonhams en 2017

Côté technique, c’est du pur génie. La Blue Box de Wozniak peut avoir jusqu’à 7 oscillateurs numériques, 6 pour les codes à 2 chiffres MF (multifrequency) et un pour l’indispensable ton à 2600 Hz.

Il y a un bouton pour le 2600 Hz (pour “décrocher” la ligne), un bouton KP (Key Pulse) à presser en premier, 10 boutons pour les chiffres du numéro de téléphone, et un bouton ST (Start) à presser en dernier. C’est de l’électronique de précision dans un boîtier pas plus gros qu’un paquet de cigarettes et le coût de fabrication est d’environ 40 à 75 dollars en composants selon les versions.

Mais c’est là qu’intervient le génie commercial de Steve Jobs. Wozniak aurait probablement gardé sa création pour lui et quelques amis, comme la plupart des hackers de l’époque mais Jobs, lui, voit immédiatement le potentiel business. “Combien ça coûte à fabriquer ?”, demande-t-il. “40 dollars”, répond Wozniak. “On peut le vendre 150”, rétorque Jobs immédiatement. Plus tard, avec l’inflation et l’amélioration du produit, ils monteront jusqu’à 170 dollars pièce.

150 dollars en 1972, c’est l’équivalent de 1000 à 1100 dollars aujourd’hui. Pour des étudiants, c’est une fortune. Mais Jobs a tout calculé : le marché cible (les étudiants de Berkeley qui veulent appeler leurs copines à l’autre bout du pays), la stratégie de vente (démonstrations dans les dortoirs), et même le pitch commercial. C’est déjà le génie du marketing qu’on connaîtra plus tard !

Leur méthode de vente est rodée comme un spectacle. “On faisait notre présentation”, raconte Wozniak, “où j’étais le maître de cérémonie qui parlait de tout le folklore du phone phreaking. Steve était là pour les ventes et l’argent.” Jobs s’occupe de la partie business pendant que Wozniak fascine l’audience avec les détails techniques et les anecdotes de la culture hacker. “Vous avez lu des livres sur Steve Jobs version 1 et Steve Jobs 2”, plaisantera plus tard Wozniak, “mais ça c’était Steve Jobs 0.” La version bêta, en quelque sorte !

Ils vendent leurs Blue Boxes de dortoir en dortoir, principalement à Berkeley où Wozniak est surnommé “Berkeley Blue” dans la communauté phreaking. Selon Wozniak, ils en ont produit environ 40 à 50. Jobs, toujours plus optimiste sur les chiffres (déjà !), parle plutôt de 100 unités. Peu importe la vérité, ils génèrent environ 6000 dollars de profits soit une somme colossale pour l’époque. C’est leur premier business ensemble, et ça marche !

Mais le plus drôle dans cette histoire, c’est l’usage qu’ils font de leur invention. Wozniak, qui a toujours été un farceur dans l’âme, décide de s’attaquer au plus gros poisson possible : le Vatican. Armé de sa Blue Box et d’un accent allemand approximatif, il appelle Rome en se faisant passer pour Henry Kissinger, alors Secrétaire d’État américain.

Ve are at de summit meeting in Moscow, and ve need to talk to de pope

… annonce Wozniak avec son accent de théâtre amateur. La secrétaire du Vatican, impressionnée par cet appel “officiel”, répond que le Pape Paul VI (et non Jean-Paul II comme souvent rapporté) dort et qu’il faut rappeler dans une heure, le temps de le réveiller. Une heure plus tard, Wozniak rappelle. “Le Pape est prêt”, lui dit-on, “nous allons mettre l’évêque qui servira de traducteur.”

Wozniak, toujours dans son personnage :

Dees is Mr. Kissinger.

L’évêque lui répond calmement :

Écoutez, j’ai parlé à M. Kissinger il y a une heure.

Le Vatican, pas complètement naïf, avait vérifié l’histoire en appelant le vrai Kissinger à Moscou. Game over pour nos apprentis hackers qui éclatent de rire et se font griller. Du coup, c’est l’évêque qui les a hackés ^^ !

“Ils avaient vraiment envoyé quelqu’un réveiller le Pape”, raconte Jobs dans une interview. “Mais finalement on s’est mis à rigoler et ils ont réalisé qu’on n’était pas Henry Kissinger, donc on n’a jamais pu parler au Pape.” Dommage, ça aurait fait une belle anecdote pour le CV papal “pranké en 1972 par les futurs fondateurs d’Apple” !

Au-delà des blagues, cette Blue Box représente quelque chose de fondamental dans l’histoire d’Apple car c’est la première fois que Wozniak l’inventeur génial s’associe avec Jobs le marketeur visionnaire. C’est aussi la première fois qu’ils découvrent qu’on peut transformer une innovation technique en business profitable. “Si vous avez un bon produit, vous pouvez gagner de l’argent”, réalise alors Jobs à 16 ans. Cette leçon va lui servir toute sa vie.

Mais surtout, c’est leur première expérience de disruption technologique. Ils prennent une technologie existante (les Blue Boxes analogiques), l’améliorent drastiquement (version numérique), et la vendent plus cher que la concurrence tout en offrant une qualité supérieure. Ça ne vous rappelle rien ? L’iPhone face aux smartphones existants, l’iPad face aux tablettes, l’Apple Watch face aux montres connectées… Même stratégie, 40 ans plus tard. Bref, la recette du succès était déjà là !

L’aventure Blue Box s’arrête brutalement quand ils manquent de se faire arrêter par la police. AT&T, qui perdait environ 30 millions de dollars par an à cause du phreaking (équivalent à 190 millions aujourd’hui !), avait lancé l’opération “Greenstar”, un projet de surveillance massive lancé en 1962 qui a culminé entre 1964 et 1970. Le programme surveillait 33 millions d’appels téléphoniques et en enregistrait 1,5 à 1,8 million sur des bandes magnétiques multipistes. Plus de 25 000 cas d’illégalité furent détectés, avec une projection de 350 000 appels frauduleux par an en 1966.

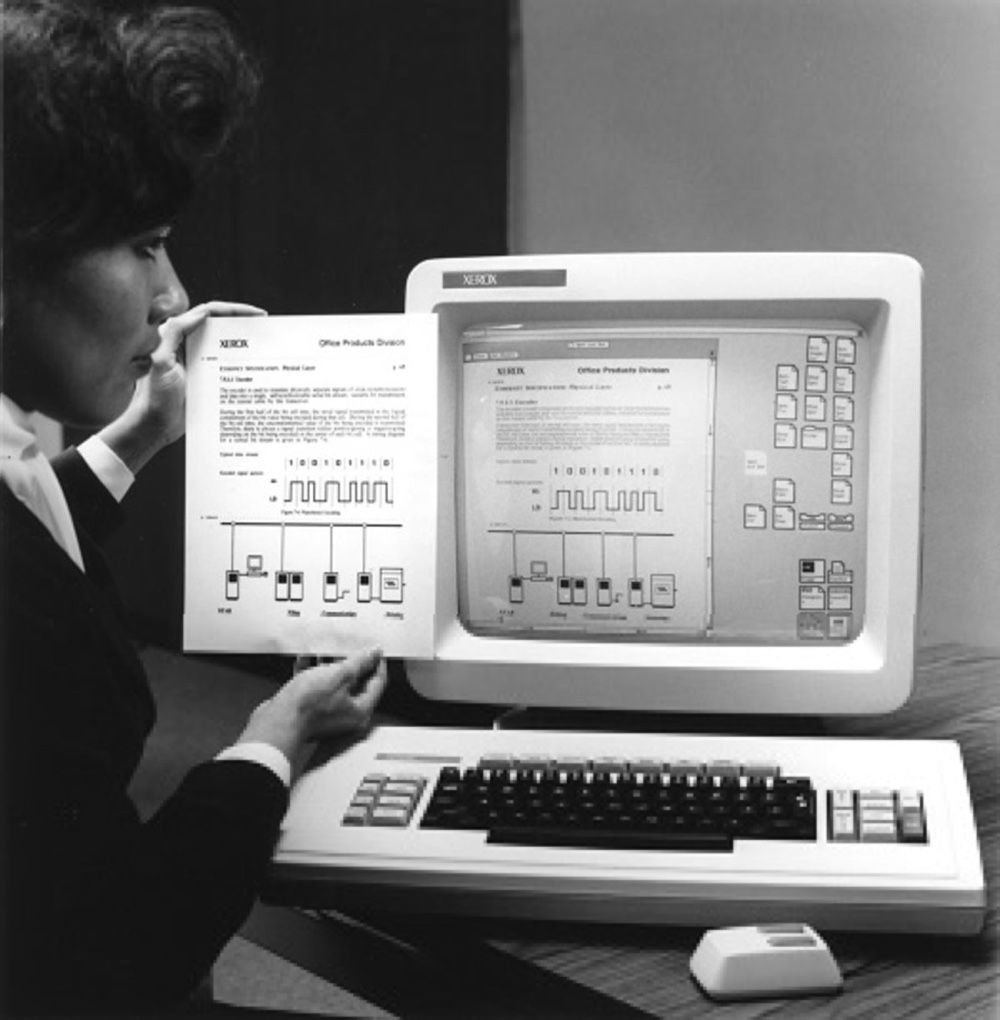

– Steve Jobs et Steve Wozniak en 1976, lors des débuts d’Apple

Le programme Greenstar fut finalement révélé le 2 février 1975 par le St. Louis Post-Dispatch avec le titre : “Bell a secrètement surveillé des millions d’appels”. AT&T gardait ce programme secret car ils savaient probablement que c’était illégal. La paranoïa monte, les raids se multiplient (John Draper sera arrêté en 1972 et condamné pour fraude), et nos 2 complices décident prudemment d’arrêter le business. Ils ont eu chaud !

Mais le mal est fait. Jobs a goûté au business, Wozniak a prouvé son génie technique, et leur collaboration est rodée. 4 ans plus tard, en 1976, ils appliquent exactement la même recette avec l’Apple I : Wozniak invente un ordinateur révolutionnaire, Jobs le transforme en produit grand public et le vend une fortune. Cette fois, c’est légal. Ils vendent leurs biens personnels pour lever 1300 dollars, Jobs vend son minibus Volkswagen, Wozniak sa calculatrice HP programmable, et ensemble, ils commencent à assembler des ordinateurs dans le garage familial des Jobs.

“Sans les Blue Boxes, il n’y aurait pas eu d’Apple, j’en suis sûr à 100%”, déclarera Jobs des années plus tard.

Nous avons appris qu’on pouvait construire quelque chose nous-mêmes qui pouvait contrôler des milliards de dollars d’infrastructure… Je ne pense pas qu’il y aurait eu un ordinateur Apple s’il n’y avait pas eu le blue boxing.

Cette phrase résume tout : la Blue Box n’était pas juste un gadget pour pirater AT&T, c’était le prototype de toutes les innovations Apple à venir.

Il existe une Blue Box authentique que vous pouvez voir au Computer History Museum de Mountain View (ils en ont une de Wozniak dans leur collection). Cette petite boîte de rien du tout, avec ses touches en plastique et son circuit bricolé, a littéralement changé le monde, certes, pas directement, mais en forgeant l’alliance qui allait créer Apple. Le Henry Ford Museum a récemment acquis un exemplaire de 1972, la deuxième version “soft keypad” qui appartenait à Bill Claxton, voisin de dortoir de Wozniak à Berkeley.

D’ailleurs, si vous voulez savoir ce que ça vaut aujourd’hui, sachez qu’une Blue Box authentique de Wozniak s’est vendue aux enchères 125 000 dollars chez Bonhams en décembre 2017. Pour un appareil qui coûtait 40-75 dollars à fabriquer, c’est pas mal comme plus-value ! Et en 2020, une autre est partie pour une somme similaire.

Aujourd’hui, on a l’impression que les gros monopoles tech sont intouchables, Google, Amazon, Facebook… Mais dans les années 70, AT&T semblait tout aussi invincible. C’était “Ma Bell”, le monopole absolu des télécoms américaines depuis 1877 et pourtant, 2 ados avec des sifflets de céréales et 40 dollars d’électronique ont réussi à les faire trembler.

La culture phreaking de l’époque ressemble énormément à la culture hacker moderne. C’est la même curiosité technique, la même envie d’explorer les systèmes, la même philosophie de partage des connaissances. Les phreakers publiaient leurs découvertes dans des fanzines underground comme YIPL (Youth International Party Line, fondé par Abbie Hoffman) ou TAP (Technological Assistance Program), exactement comme les hackers d’aujourd’hui partagent leurs exploits sur GitHub ou dans des conférences comme DEF CON. Le magazine 2600: The Hacker Quarterly, fondé en 1984, tire d’ailleurs son nom de la fameuse fréquence !

John Draper, Captain Crunch, continue d’ailleurs à coder à 81 ans. Il vit maintenant dans la Silicon Valley et donne des conférences sur l’histoire du phreaking. En 1979, pendant qu’il était en prison pour phreaking, il a même créé EasyWriter, le premier traitement de texte pour l’Apple II ! Wozniak, lui, reste fidèle à son côté farceur. Il continue à faire des blagues techniques et à raconter ses histoires de Blue Box dans les conférences tech. “Berkeley Blue” n’a pas pris une ride !

La technique du phreaking a officiellement disparu en 1983 quand AT&T a migré vers le Common Channel Interoffice Signaling (CCIS), qui sépare la signalisation de la voix. Fini les tonalités à 2600 Hz, fini les sifflets magiques, mais l’esprit du phreaking, lui, n’est jamais mort. Il a juste migré vers l’informatique. Les sifflets Cap’n Crunch sont maintenant des objets de collection et une collection complète est même exposée au Telephone Museum de Waltham, dans le Massachusetts.

Bref, la prochaine fois que vous entendrez parler de “disruption” ou d’innovation, pensez à cette Blue Box de 1972 quand 2 jeunes qui transforment un hack underground en business model finissent par changer légalement la face de l’informatique personnelle avec cette même philosophie : prendre une technologie existante, l’améliorer, et la vendre plus cher que la concurrence.

Bref, à bon entendeur !

– Sources :

Esquire - Secrets of the Little Blue Box (1971), Esquire - How Blue Box Phone Phreaking Led to Apple, Bonhams - Blue Box Auction, Telephone Museum - Cap’n Crunch Whistle Collection, The Henry Ford Museum - Blue Box Acquisition, Wikipedia - Blue Box, Wikipedia - John Draper

https://korben.info/steve-wozniak-steve-jobs-blue-boxes-histoire-phreaking.html

+0

4 Votes2 Messages236 Vues

+0

4 Votes2 Messages236 Vues +0

0 Votes5 Messages413 Vues

+0

0 Votes5 Messages413 Vues +0

1 Votes1 Messages117 Vues

+0

1 Votes1 Messages117 Vues +0

0 Votes7 Messages630 Vues

+0

0 Votes7 Messages630 Vues +0

3 Votes1 Messages136 Vues

+0

3 Votes1 Messages136 Vues